|

Member

Регистрация: 07.01.2008

Сообщений: 39,693

Сказал(а) спасибо: 784

Поблагодарили 834 раз(а) в 404 сообщениях

Репутация: 124544

|

Новый червь EternalRocks использует сразу 7 эксплойтов из коллекции АНБ

Новый червь EternalRocks использует сразу 7 эксплойтов из коллекции АНБ

Цитата:

Исследователи безопасности обнаружили новый червь, который распространяется по протоколу SMB. В отличие от шифровальщика WannaCry, угроза использует сразу 7 эксплойтов из арсенала Агентства Национальной Безопасности США (АНБ)

Первые случаи заражения червем были зарегистрированы на прошлой неделе после инфицирования “ловушки для хакеров” исследователя Мирослава Стампара.

EternalRocks использует 7 эксплойтов АНБ

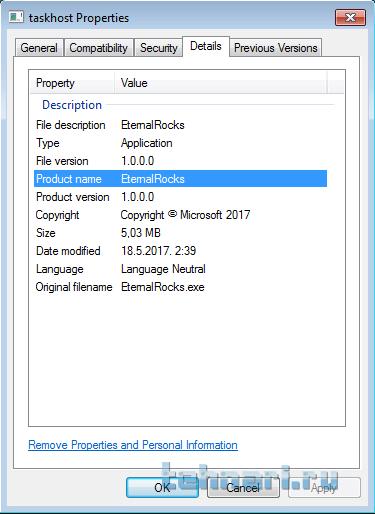

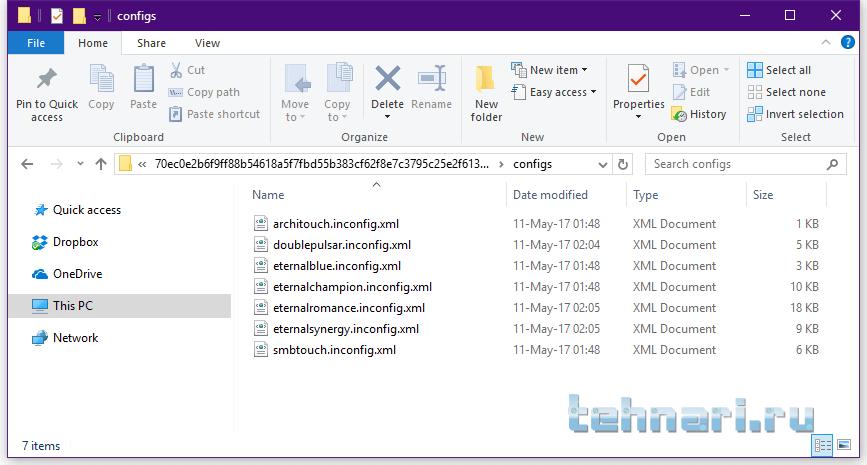

Мирослав назвал червь EternalRocks, основываясь на свойствах исполняемого файла образца. Зловред использует 7 эксплойтов протокола SMB из арсенала АНБ: EternalBlue, Eternalchampion, Eternalromance, Eternalsynergy, Doublepulsar, Architouch и SMBtouch.

Напомним, что в атаке WannaCry применялись только EternalBlue для взлома уязвимых машин и Doublepulsar для распространения угрозы на другие компьютеры.

EternalRocks - более сложная, но менее опасная угроза

EternalRocks является менее опасной угрозой, чем WannaCry, потому что не несет вредоносной нагрузки. После заражения целевого компьютера, червь использует двухэтапный процесс развертывания с задержкой второй стадии.

На первом этапе EternalRocks загружает клиент сети Tor и запускает свой C&C-сервер, расположенный на домене. onion, в теневой части Интернета.

По истечении заданного периода времени (в настоящее время 24 часа), сервер начинает отвечать на запросы. Роль этой длительной задержки, скорее всего, состоит в обходе механизмов виртуализации угрозы. Совсем немногие эксперты безопасности будут ждать более суток реакции от сервера.

На этот раз без домена-блокировщика

EternalRocks использует файлы с такими же именами, как и SMB-червь шифровальщика WannaCry. Это еще один способ запутать исследователей при классификации угрозы.

В отличие от WannaCry, EternalRocks не имеет "kill switch" домена, блокирующего распространение угрозы.

По истечении начального периода бездействия сервера начинают отвечать на запросы EternalRocks, и наступает второй этап установки. На компьютер жертвы загружается вредоносный архив с именем shadowbrokers.zip.

Имя файла неслучайно - именно в данном архиве содержаться эксплойты протокола SMB, которые были опубликованы хакерской группировкой Shadow Brokers в апреле 2017 года.

Затем червь запускает процесс быстрого сканирования IP и пытается подключиться к случайному IP-адресу.

Мгновенное изменение характера атаки

Из-за использования широкого спектра эксплойтов, отсутствия вшитого домена для блокировки распространения и периода бездействия, EternalRocks может представлять серьезную опасность для компьютеров с уязвимыми портами SMB. Автор вредоносной программы может вооружить червь шифровальщиками, банковскими троянами, RAT и другими зловредами.

На первый взгляд, червь представляет собой экспериментальную угрозу, или злоумышленники готовят почву для будущих масштабных атак.

Это, однако, не означает, что EternalRocks безвреден. Компьютеры, зараженные этим червем, управляются с помощью C&C-сервера, и владелец червя может использовать этот скрытый канал связи для отправки новых вредоносных программ на подконтрольные машины.

Кроме того, имплант Doublepulsar с функциями бэкдора продолжает работать в системе, зараженной EternalRocks. К сожалению, автор вредоносной программы не предпринял никаких попыток для защиты импланта, который работает в незащищенном режиме. Это означает, что другие киберпреступники могут распространять собственные вредоносные программы на взломанных компьютерах.

Проблемный SMB

В настоящее время компьютеры со старыми и непропатченными версиями SMB представляют серьезные риски безопасности. Системные администраторы уже предпринимают необходимые меры для отключения старого протокола SMBv1, постепенно уменьшая число уязвимых машин, которые могут инфицироваться EternalRocks.

Кроме того, вредоносные программы, такие как Adylkuzz, также закрывают порты SMB, предотвращая дальнейшую эксплуатацию от других угроз и способствуя сокращению числа потенциальных целей для EternalRocks.

|

Источник: comss.ru

|